O que é um Supply Chain Attack?

Por Lillian Sibila Dala Costa • Editado por Jones Oliveira |

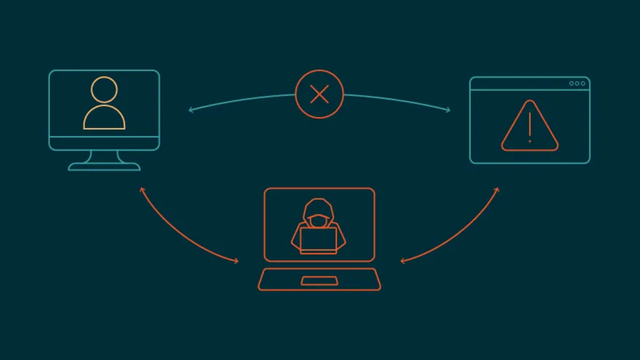

Quando pensamos num ataque hacker, a primeira coisa que vem à mente é uma vulnerabilidade, uma invasão feita com muita técnica por um cibercriminoso habilidoso. Alguns tipos de crimes virtuais, no entanto, se baseiam em explorar as próprias ferramentas oficiais do sistema, uma espécie de “ataque que vem de fábrica”: é exatamente isso que o Supply Chain Attack conceitua.

Uma das dicas mais importantes contra vírus é manter os softwares atualizados, mas, nesse caso, a própria atualização traz o malware para o computador. O supply chain attack, ou ataque de cadeia de suprimento, em tradução livre, explora a confiança do cliente no fornecedor: é como se os criminosos não quebrassem a porta para entrar na casa, mas sim envenenassem a caixa d’água da cidade, adoecendo a população e tornando-a vulnerável para ataques.

Como funciona o Supply Chain Attack

Um exemplo emblemático é o do Notepad++, que trouxe a infraestrutura como o vetor de ataque. O próprio código-fonte da ferramenta de edição estava limpo, mas a distribuição, feita pelo atualizador WinGUp, foi interceptada pelos hackers na comunicação HTTP. Fazendo com que o updater recebesse um arquivo malicioso no lugar do certo, todos os clientes do programa foram infectados.

O maior Supply Chain Attack da história é o SolarWinds, em 2020, quando hackers russos inseriram código malicioso no software Orion, usado por grandes empresas, incluindo o governo dos Estados Unidos. Por meses, uma atualização que era supostamente legítima entregou o malware de espionagem a todos os clientes sem sequer ser percebida.

Um caso famoso também foi o do CCleaner, em 2017, quando a versão oficial do programa de limpeza do sistema, baixada do próprio site, vinha com uma backdoor que permitia acesso remoto permanente dos agentes maliciosos. Por fim, em 2024, o XZ Utils teve um problema no sistema Linux, quando um hacker passou anos contribuindo com um projeto open source enquanto inseria uma falha crítica no SSH.

Por que Supply Chain Attacks são difíceis de detectar?

Em muitos dos casos desse tipo de invasão hacker, é roubada a Chave Privada de Assinatura da empresa, o que faz com que sistemas como o Windows olhem para o arquivo recebido e acreditem se tratar de algo assinado pela própria empresa fornecedora do software oficial: assim, a instalação é feita de forma limpa e sem suspeita alguma.

Antivírus corporativos, por exemplo, possuem listas de softwares confiáveis para garantir que só eles possam ser instalados (Whitelisting). O supply chain attack se aproveita dessa confiança cega nos aplicativos justamente para explorá-los e entregar os malwares longe de qualquer desconfiança, até que seja tarde demais.

O que fazer?

Esse “novo normal” introduzido pela sofisticação dos ataques pode assustar, já que parece não se poder confiar em nada, sequer em atualizações oficiais, não é mesmo? Há, no entanto, esperança para o futuro.

Um conceito novo, chamado Software Bill of Materials (SBOM, ou Conta de Materiais de Software), prevê a exigência de saber exatamente quais bibliotecas e componentes estão dentro de um software antes de instalá-lo, como uma lista de ingredientes permitidos em um prato, por exemplo.

Assim, mesmo quando já está instalado, um programa deverá listar tudo que vem na atualização antes de aplicá-la no computador. Resta, agora, confiar que a exigência passe a ser respeitada pelas empresas de software — e ficar atento a mudanças estranhas no sistema.

Confira também no Canaltech:

- O que é phishing e como se proteger?

- O que é Engenharia Social? Aprenda a identificar e se proteger de golpes

- Golpe da Mão Fantasma: O que é e como proteger seu celular do acesso remoto

VÍDEO | O QUE É PHISHING? SAIBA COMO SE PROTEGER! #Shorts