Foi assim que o FBI invadiu o iPhone do atirador de San Bernadino, nos EUA

Por Wagner Wakka • Editado por Jones Oliveira |

Em 2016, o FBI abandonou um processo contra a Apple em que pedia para empresa desbloquear um iPhone 5c como parte da investigação sobre o atirador de San Bernardino. O motivo de ter finalizado o caso é que o FBI disse que já tinha descoberto uma forma de transpor a segurança do aparelho e acessar suas informações. Contudo, como o órgão fez isso nunca havia sido revelado.

- Por que o FBI precisa da Apple para abrir iPhones de criminosos?

- Dados do iPhone do atirador de San Bernardino foram úteis ao FBI

Agora, cinco anos após o caso ser finalizado, o Washintong Post disse ter descoberto como o iPhone foi "invadido".

A história começa, na verdade, em 2015, quando dois rapazes atiraram em colegas de trabalho e morreram logo depois em combate com a polícia. Os nomes não serão compartilhados aqui como apontam guias de boas práticas de jornalismo para casos deste tipo. O evento ficou conhecido na história norte-americana como o dos atiradores de San Bernardino.

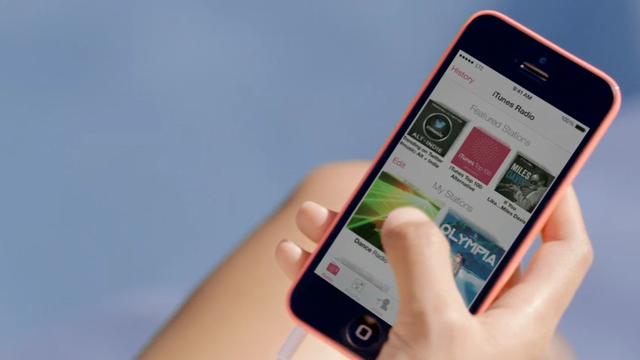

Na época, o FBI descobriu que um dos dois atiradores tinha um iPhone 5C e os agentes acreditavam que poderia haver informações importantes no aparelho. Há mais detalhes sobre o caso, mas o descrito aqui é o bastante para compreender o imbróglio em torno do aparelho.

O FBI já tinha uma ferramenta para “invadir” dispositivos mediante autorização da Justiça. Tratava-se de um programa que testava combinações de códigos, a chamada força-bruta, e descobria a senha em cerca de 25 minutos. O problema é que, em 2015, a Apple lançou uma atualização para o iOS 9 cuja principal melhoria estava relacionada à segurança. Ela implementou um sistema que apaga todos os arquivos do aparelho caso uma pessoa coloque uma senha errada mais de 10 vezes (mecanismo que está aí até hoje). Ou seja, não era mais possível usar o método da força-bruta.

O FBI, então, pediu à Apple que quebrasse esse sistema para este caso específico. Na época, o CEO da companhia, Tim Cook, chegou a dizer que não havia uma ferramenta para isso e que “a criação de uma era muito perigosa para ser colocada em prática”. Estava iniciado o embate entre a gigante da tecnologia e o bureau de investigação.

O caso foi parar na Justiça, sendo que a Apple defendia que precisava manter a segurança do aparelho e o FBI que exigia uma forma de entrar no dispositivo. O caso terminou, como dito no início do texto, em 2016, quando o FBI disse ter conseguido acessar os dados do iPhone 5c do atirador, finalizando o processo.

Mas como?

Depois de cinco anos, o Washington Post conversou com pessoas próximas da operação. O FBI encontrou uma empresa chamada Azimuth, um pequeno negócio na Austrália focado em descobrir falhas de seguranças em dispositivos. O objetivo da Azimuth era exatamente verificar pontos de entrada e oferecer seu trabalho para organizações em países democráticos. Esse era o caso do FBI.

O que a Azimuth fez não difere muito do método de força-bruta já usado anteriormente pelo FBI. O time desenvolveu uma chamada cadeia de exploit.

Um exploit é o nome do pedaço de código usado por hackers para tirar vantagens de uma vulnerabilidade. No caso, estamos falando de três exploits que foram usados em conjunto para entrar no iPhone 5c. Portanto, uma cadeia deles.

O trabalho começou com uma vulnerabilidade de acessórios plugados em iPhones pela porta Lightning. Dali, outro exploit avançou para controles de sistema até que um terceiro permitiu o controle do processador do smartphone.

Nesta altura, os pesquisadores conseguiram burlar o sistema de segurança do iOS 9 que limitava a 10 tentativas de inserir a senha correta. Ou seja, era possível utilizar novamente o método de força-bruta usado anteriormente pelo FBI.

Antes de usar a técnica no smartphone de prova, a equipe da Azimuth testou outros cinco aparelhos, inclusive um comprado pelo eBay. Funcionou em todos. Assim, a equipe aplicou a mesma sequência de ações e, pronto, tinham acesso ao aparelho do criminoso.

Qual o resultado?

O FBI investiu US$ 900 mil para conseguir liberar o smartphone. Segundo os entrevistados, a conclusão foi um misto de alívio com decepção. Os investigadores não encontraram nada que pudesse ser usado no caso, ou que levasse a entender com mais profundidade os motivos do crime.

Em contrapartida, minou um importante debate para os agentes sobre o quanto a Apple pode segurar seus dispositivos contra o acesso de agentes da lei. Embora a empresa tenha dito que suas normas foram violadas, os entrevistados acreditam que ela ainda saiu na vantagem no caso.

“Foi a melhor coisa possível que poderia ter acontecido”, disse um dos entrevistados. Ele acredita que, se o processo tivesse sido levado adiante, a Apple poderia ter que enfraquecer a segurança do smartphone, o que não seria benéfico para os usuários.

A reportagem completa com detalhes sobre a movimentação está no site do Washington Post.

Fonte: Washintgon Post