Microsoft mostra na prática por que o TPM 2.0 é obrigatório no Windows 11

Por Alveni Lisboa | Editado por Douglas Ciriaco | 11 de Outubro de 2021 às 17h55

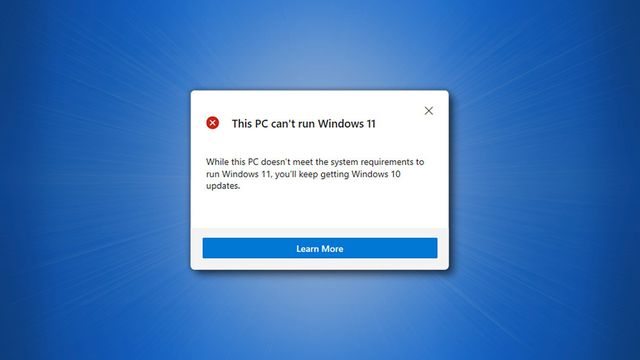

A Microsoft tem insistido sucessivamente na necessidade de utilizar o Trusted Platform Module (TPM) 2.0 como requisito básico de segurança para rodar o Windows 11, mas muita gente nunca entendeu exatamente o propósito disso. Para tentar reforçar o porquê dessa exigência, a empresa agora demonstrou de forma prática qual é a diferença entre um computador com todas as recomendações e outro sem.

- Microsoft explica por que o TPM 2.0 é obrigatório para usar o Windows 11

- Erro impede que PCs compatíveis atualizem para o Windows 11; saiba o que fazer

- É arriscado instalar o Windows 11 em um PC não compatível?

O Diretor de Segurança Corporativa e do Sistema Operacional da Microsoft, David Weston, destacou qual é o papel fundamental dessas exigências como forma de garantir uma experiência segura a todos no Windows 11. Isso não é exatamente uma novidade, porque a companhia já falou algumas vezes sobre o requisito, porém nunca de forma tão explícita quanto agora.

No vídeo, é possível observar como um criminoso pode se valer das brechas para conseguir o acesso a máquinas vulneráveis, tanto de forma local quanto remotamente, o que possibilitaria o uso de técnicas de ransomware ou roubo das credenciais de identificação do usuário. Na primeira parte, é possível ver a exploração bem-sucedida de uma vulnerabilidade a partir da porta RDP(Open Remote Desktop Protocol), com a obtenção do acesso de administrador e a possibilidade de realizar praticamente todo controle de um PC com Windows 10 sem TPM e sem a Inicialização Segura (Secure Boot) ativados.

O especialista ainda demonstra a exploração de uma falha do processo de autenticação de impressão digital em uma máquina sem VBS (Virtualization-based Security). Neste caso, foi possível obter acesso à memória no sistema vulnerável e modificar o código de autenticação biométrica para permitir pular a etapa de verificação, algo que possibilitaria o acesso de qualquer indivíduo e até com a "digital" de um gummy bear.

Confira o vídeo completo:

Fonte: Microsoft Mechanics