Novas falhas em chips TPM deixam milhões de computadores em risco

Por Felipe Demartini | Editado por Claudio Yuge | 06 de Março de 2023 às 17h20

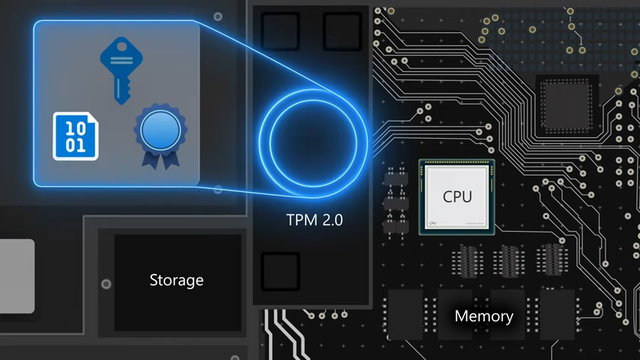

Duas novas vulnerabilidades em chips TPM podem colocar milhões de computadores ao redor do mundo em risco. As brechas estão relacionadas à leitura e escrita de dados fora dos limites da memória e podem levar ao vazamento de informações, incluindo chaves criptográficas e outros elementos críticos, ou à escalada de privilégios para a execução de códigos maliciosos.

- TPM 2.0 | Saiba o que é o componente necessário para instalar o Windows 11

- Windows 11 agora exibe marca d'água em PCs incompatíveis

De acordo com o alerta sobre as falhas, elas se originam na forma como os componentes processam os parâmetros de alguns comandos enviados a eles, permitindo que um usuário autenticado localmente envie comandos mal-intencionados para a plataforma. Do outro lado, estão computadores, servidores e outros dispositivos que contenham módulos TPM e podem estar suscetíveis a explorações, caso não estejam rodando versões atualizadas da especificação.

A corrida por atualizações começa agora que a exploração foi divulgada publicamente, meses após sua descoberta pelos pesquisadores Francisco Falcon e Ivan Arce, da empresa de cibersegurança Quarkslab. Os detalhes também acompanham alerta do Trusted Computing Group, responsável pelo desenvolvimento do protocolo TPM, e também do CERT/CC (Centro de Coordenação do Centro de Estudos para Resposta e Tratamento de Incidentes em Computadores, na sigla em inglês), que disse estar em contato com fabricantes em busca de soluções e um panorama de dispositivos atingidos.

A ideia de que milhões de aparelhos estariam suscetíveis vem da aplicação de chips TPM em muitos modelos recentes de computadores e notebooks, principalmente depois que a especificação se tornou obrigatória para instalação do Windows 11. O golpe em si, entretanto, depende de como a tecnologia foi implementada, principalmente em relação ao uso dos trechos de memória vulneráveis à leitura e escrita fora dos limites. De acordo com o CERT/CC, entretanto, apenas uma pequena quantidade de fabricantes retornou com informações.

A Lenovo é uma delas, tendo liberado ao final de fevereiro um sumário de vulnerabilidades e, também, estratégias para garantir a proteção dos atingidos — de acordo com a companhia, apenas máquinas da linha de servidores ThinkAgile estariam vulneráveis. Enquanto isso, o próprio Trusted Computing Group também liberou indicações do que os potencialmente afetados podem fazer para mitigar o problema.

As falhas rastreadas como CVE-2023-1017 e CVE-2023-1018 não atingem versões mais recentes do protocolo, com as seguintes devendo ser aplicadas de acordo com a edição disponível no sistema:

- TPM 2.0 v1.59: Errata Ver. 1.4;

- TPM 2.0 v1.38: Errata Ver. 1.13;

- TPM 2.0 v1.16: Errata Ver. 1.6.

Vale lembrar que tais implementações devem ser feitas por revendedores, por meio de atualizações liberadas de forma específica para os dispositivos. Já aos usuários e administradores, a recomendação de segurança envolve limitar o acesso físico a computadores e servidores, de forma que a exploração não possa ser realizada e ficar de olho na liberação de updates para que sejam implementados o mais rapidamente possível.

Com informações do Bleeping Computer.

Fonte: CERT/CC, Lenovo, Trusted Computing Group