Rede de malware Emotet usa PDFs falsos para atingir vítimas

Por Felipe Demartini | Editado por Claudio Yuge | 03 de Dezembro de 2021 às 13h55

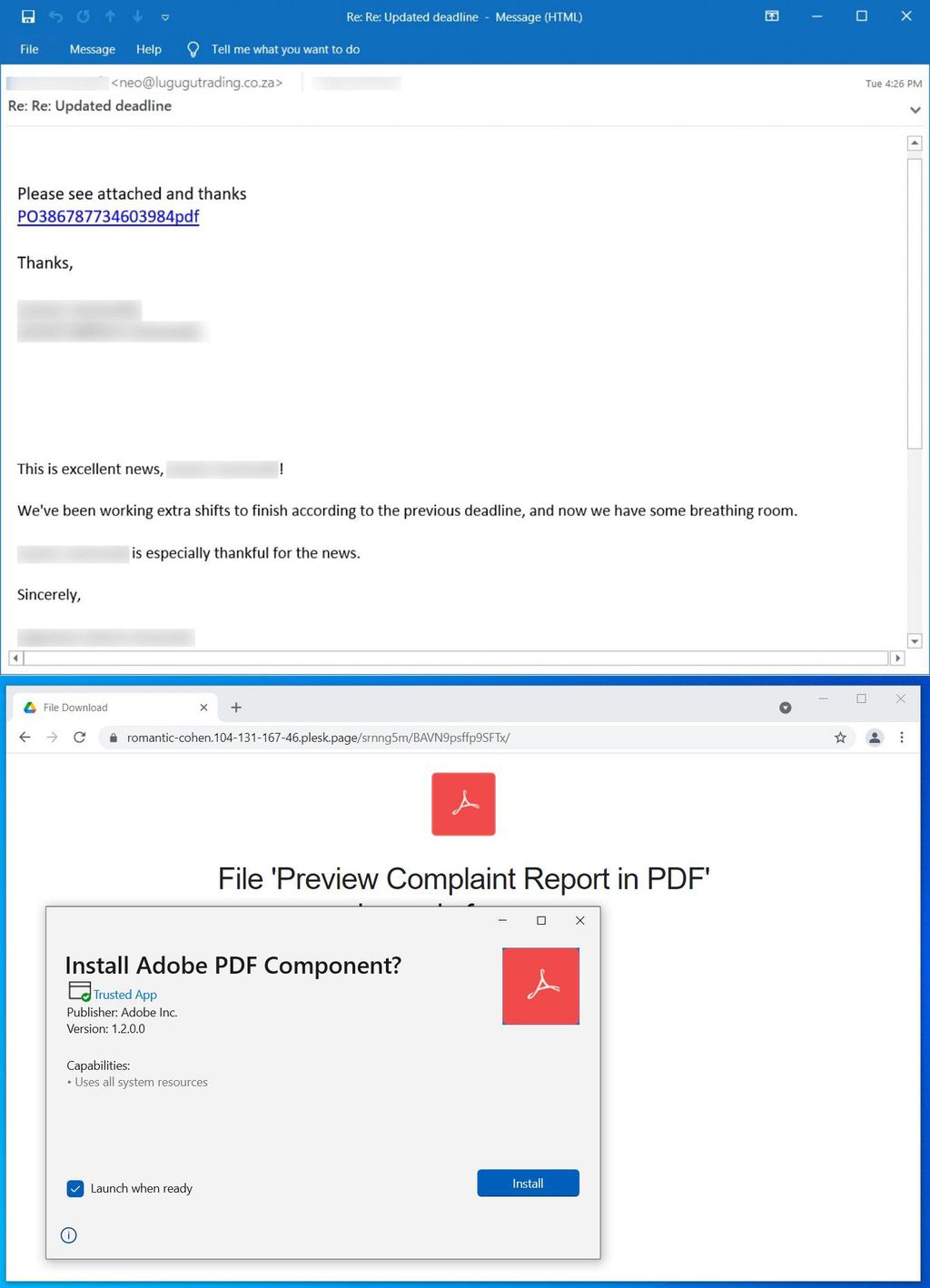

Um dos principais motivos para a popularidade do Emotet é sua capacidade de adaptação a diferentes formatos e métodos de distribuição. Um dos mais recentes é o uso de documentos em PDF falsos, que chegam como se fossem respostas a conversas por e-mail em andamento, e se aproveitam de um recurso de instalação de apps no Windows 10 e 11 para comprometer os computadores das vítimas.

- 9 modelos de roteadores populares possuem 226 falhas de segurança; veja quais

- Criminosos podem adivinhar os dados do seu cartão de crédito em seis segundos

As mensagens incluem apenas um link, ao lado de mensagens como “veja o arquivo anexo”, e redireciona o usuário a uma página que simula a aparência do Google Drive. Lá está o suposto arquivo em PDF, cujo clique faz com que o Windows exiba uma mensagem que solicita a instalação de componentes da Adobe para visualização do arquivo; na prática, a vítima está baixando o próprio malware a partir de servidores controlados pelos criminosos.

A praga tem assinatura digital válida, mas fraudada, e vem de um servidor Azure, o que aumenta a possibilidade de evadir detecção. Ícones da Adobe e marcações do próprio sistema operacional ajudam a passar a impressão de se tratar de um software certificado, enquanto o Emotet abusa do recurso App Installer, disponível no Windows 10 e 11, justamente, para realizar a instalação de componentes e softwares necessários para a exibição de conteúdo online.

De acordo com apuração do Bleeping Computer, o ato faz com que um arquivo DLL seja instalado no sistema e configurado para abrir sempre que o usuário ligar o PC. É a partir dele que o Emotet faz suas ações, podendo roubar e-mails dos usuários para possibilitar mais instalações da praga ou instalar novos malware, que podem levar à obtenção de dados sensíveis ou ataques envolvendo ransomware.

Não é a primeira vez que o recurso é usado para instalação de malware, com os responsáveis pela praga BazarLoader também já tendo utilizado servidores Azure e o App Installer para infiltrar computadores. A utilização, no caso do Emotet, ajuda ainda mais a solidificar o malware como uma das maiores ameaças em grande escala para usuários finais ou corporativos, mesmo depois de operações policiais terem desbaratinado infraestruturas que eram usadas para a distribuição da praga desde o ano passado.

A ideia é que os responsáveis pelo malware estariam trabalhando ao lado de outros bandos, como TrickBot e Qbot, como forma de ampliar sua presença e, também, criar uma rede de máquinas vulneráveis que possam ser utilizadas em diferentes ataques. O principal, como dito, é o ransomware, com a própria Microsoft citando o Emotet como um dos principais vetores de entrada e orientando clientes a treinarem seus colaboradores quanto a vetores de entrada e a validação de contatos e arquivos recebidos por e-mail.

Fonte: Bleeping Computer