Novo ataque usa radiação eletromagnética para roubar dados de máquinas isoladas

Por Felipe Demartini | Editado por Claudio Yuge | 12 de Dezembro de 2022 às 16h20

Uma nova modalidade de ataque contra computadores e servidores isolados da internet e redes convencionais usa a radiação eletromagnética como meio de transmissão de dados. De acordo com a prova de conceito, seria possível capturar dados digitados ou credenciais simples de dispositivos teoricamente seguros usando até mesmo um smartphone comum.

- Os 5 métodos de ataque cibernético em que você precisa ficar de olho

- 5 falhas abrem brechas para ciberataques em empresas

O segredo está na manipulação das frequências do processador durante o uso, alterando a forma como a radiação eletromagnética é emitida em baixa frequência, a partir da fonte de alimentação. Bastaria um malware implantado diretamente na máquina isolada para que, à curta distância, uma antena possa capturar o sinal e, com ele, as informações inseridas pelos usuários destes sistemas.

A exploração batizada de COVID-bit foi apresentada pelo pesquisador Mordechai Guri, ao lado de um time de especialistas da Universidade Ben-Gurion do Neguev, em Israel, que já apresentaram outros ataques contra sistemas isolados. Nos casos anteriores, os meios eram cabos SATA e LEDs de rede, e em todos, a ideia é vazar informações em texto simples, que possam servir para novos golpes realizados posteriormente.

Para que o golpe funcione, é preciso que os cibercriminosos tenham acesso físico às máquinas desconectadas. Uma vez que um vírus programado especificamente para esse fim seja implantado, ele passa a manipular a CPU e outros componentes, com a ativação de desligamento dos transistores durante a transmissão de energia servindo para transmitir um sinal que é recebido a curtas distâncias.

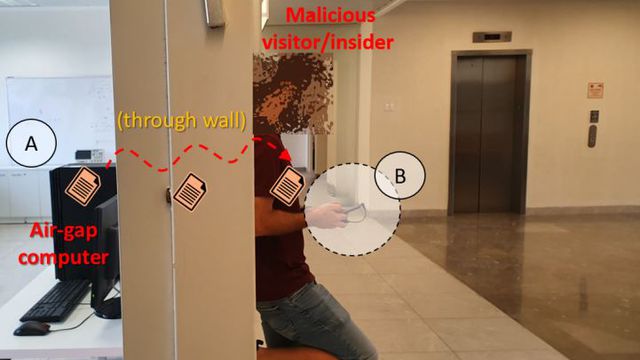

Do outro lado da parede da sala em que os sistemas estão restritos, por exemplo, fica o atacante com um computador ou smartphone, bem como uma antena conectada à entrada de fone de ouvido — a prova de conceito, inclusive, mostra como o componente pode ser disfarçado como tal, de forma a não levantar suspeitas. Nos dispositivos, rodam moduladores, filtros de redução de ruídos e outros softwares de análise de ondas que, no fim das contas, resultam na obtenção das informações transmitidas.

Na maior taxa de transmissão, testada, 1.000 bits por segundo, uma chave de criptografia RSA de 4096-bit pôde ser recebida entre quatro segundos e 10 minutos, enquanto seria possível registrar as teclas digitadas em tempo real com um atraso de 20 segundos. Dispositivos diferentes, também, apresentaram maior ou menor taxa de erro, com o sinal mais limpo saindo de desktops e o mais sujo, de notebooks, devido às suas configurações de gerenciamento e economia de energia.

A distância também muda de acordo com o aparelho, com PCs de mesa a 60 centímetros da máquina explorada ainda resultando em sinais legíveis. Placas como Raspberry Pi, também, apresentaram índices de falhas, mas nenhum deles foi capaz de invalidar completamente a transmissão realizada, em condições ideais.

Sistemas críticos e infraestrutura em risco

De acordo com o estudo, o fato de a exploração exigir acesso físico ao dispositivo-alvo não deve servir como elemento de tranquilidade. Na mira, aqui, estão servidores e computadores que lidam com dados confidenciais e sistemas essenciais de indústrias de água, energia e outros, com os golpes envolvendo o COVID-bit podendo ser realizados por agentes altamente especializados e de forma bem direcionada.

Sendo assim, a melhor forma de se proteger é restringir ao máximo o acesso das pessoas a tais máquinas e permanecer vigilante quanto a ameaças que possam vir de dentro, a partir de trabalhadores que as utilizam. Além disso, é uma boa monitorar cargas de trabalho da CPU e analisar padrões que fujam do normal ou fixar a frequência dos núcleos a um determinado padrão. Tal ação pode ajudar a proteger o sistema contra manipulações, mas por outro lado, pode resultar em queda de performance ou maior gasto energético.