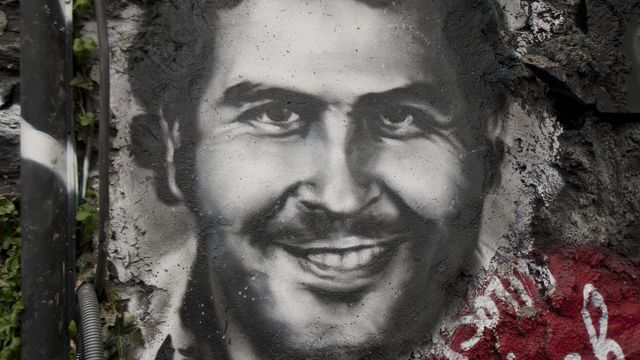

Malware do Android assume nome de Pablo Escobar e rouba credenciais

Por Felipe Demartini | Editado por Claudio Yuge | 14 de Março de 2022 às 14h30

Um malware bancários já conhecido do ecossistema Android assumiu uma nova identidade, a do traficante Pablo Escobar, para realizar novas campanhas de roubo de dados contra usuários da plataforma. Anteriormente conhecido como Aberebot, a praga tem aplicativos financeiros como alvo, mas agora, também é capaz de obter códigos de autenticação em duas etapas.

- Polícia prende grupo brasileiro de phishing que roubou R$ 10 mi de 200 vítimas

- Veja respostas para as 4 principais questões de segurança em pagamentos digitais

O Google Autenticador, um dos mais usados para tarefas de segurança desse tipo, é o principal alvo do malware. Ele também é capaz de assumir o controle do smartphone de forma remota, além de reconhecer os aplicativos instalados para a realização de fraudes, gravar áudio e tirar fotos da tela e a partir da câmera, tudo sem que o usuário comprometido perceba.

O Escobar Bot, como foi rebatizado pelos seus criadores, usa o acesso indiscriminado aos sistemas do Android como o caminho para assumir o controle das operações do aparelho. A partir daí, ele passa a reconhecer soluções instaladas e exibir telas falsas sobre apps bancários, como forma de obter credenciais de acesso para, na sequência, simular toques e realizar operações sem que o usuário perceba. No total, são 25 permissões solicitadas por ele para obter acesso completo.

De acordo com informações da empresa de cibersegurança Cyble, o Escobar vem circulando desde fevereiro deste ano, atingindo 190 instituições bancárias de 18 países. Além disso, redes sociais também são um alvo, com aplicativos oficiais e navegadores também recebendo páginas de login falsas, enquanto mensagens de texto podem ser interceptadas para disseminação do malware, que vai disfarçado de software de segurança e usa nomes famosos como o da McAfee. Já a citada coleta relacionada ao Google Autenticador é a atualização mais recente, aumentando ainda mais a capacidade da praga.

O site Bleeping Computer adicionou ao relatório da Cyble, indicando que o Escobar Bot não só vem fazendo novas vítimas como é parte de uma campanha de malware como serviço. Seus desenvolvedores falam de uma ferramenta ainda em desenvolvimento, cuja “assinatura” é vendida por US$ 3 mil (aproximadamente R$ 15 mil) para uso por até cinco usuários simultâneos e período de três dias para testes antes do pagamento.

Atenção a downloads para se proteger do Escobar Bot

Evitar a instalação de aplicativos que sejam enviados por links em mensagens e e-mails pode ser um bom caminho para defesa, principalmente se a indicação for feita de maneira aleatória, ainda que por contatos conhecidos. Evite baixar softwares não reconhecidos e preste atenção a contas de desenvolvedores e empresas certificadas, normalmente com alto número de downloads, para evitar soluções que tentem se passar por outras.

Além disso, fique atento a pedidos de autorização que vão muito além do que um aplicativo se propõe a fazer. Na dúvida, não conceda a permissão e apague o software; caso já tenha instalado algo considerado suspeito, preste atenção a elementos como o consumo de bateria e rede para identificar padrões estranhos ou indicativos de que atividades estão sendo feitas em segundo plano.

No momento em que essa reportagem é escrita, o Escobar Bot ainda tem uma taxa de detecção relativamente baixa por softwares de segurança digital, mas a ideia é que, na medida em que os alertas sobre ele se tornarem maios populares, isso também acompanhe. Portanto, manter apps de proteção ativos e atualizados no celular também ajuda na proteção contra ameaças desse tipo.

Fonte: Cyble, Bleeping Computer