Dois anos depois, WannaCry ainda faz vítimas em todo o mundo

Por Felipe Demartini | 20 de Setembro de 2019 às 21h00

Mais de dois anos depois de assustar milhões de pessoas ao redor do mundo e interromper serviços essenciais, o WannaCry continua fazendo vítimas. E, pior ainda, muitas delas ainda realizam o pagamento do “resgate” pedido pelos hackers, na esperança de que esse ato possa devolver a eles o acesso aos arquivos, algo que jamais acontece.

Quem apontou para o que chamou de “ressaca do WannaCry” foi a Sophos, empresa especializada em segurança da informação. As soluções em atividade são, na realidade, variantes da solução original, desativada ainda em 2017 quando pesquisadores de segurança descobriram um método global de desligamento da praga. O método de infecção e os resultados, entretanto, continuam essencialmente os mesmos.

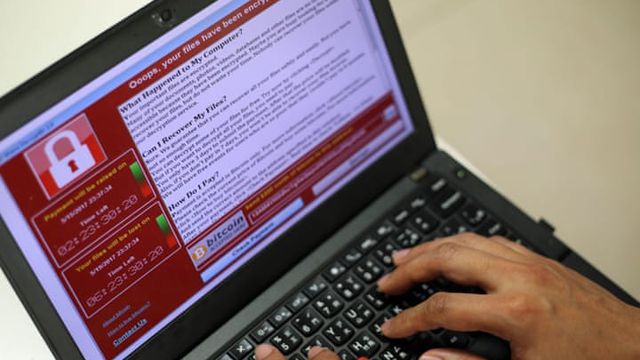

A praga normalmente chega por e-mail ou mensagens instantâneas, que trazem arquivos anexos ou links suspeitos para download. Uma vez que o usuário clica, o WannaCry é instalado e começa a criptografar os dados do computador, acabando por impedir completamente o acesso, a não ser que a vítima pague um valor, normalmente em Bitcoins, para obter uma chave de liberação (que nunca vem). Há também um senso de urgência envolvido, já que um prazo é dado e, se não cumprido, resultará em arquivos apagados.

De acordo com a pesquisa da Sophos, existem cerca de 12 mil variantes do WannaCry em circulação pela internet e, somente em agosto de 2019, seus sistemas detectaram 4,3 milhões de tentativas, por computadores infectados, de levarem a praga adiante. A boa notícia é que a esmagadora maioria dessas instâncias não funcionam, com soluções citadas como incapazes de efetivamente criptografar os arquivos ou sendo facilmente detectadas por soluções antivírus.

Isso, entretanto, não quer dizer que não há perigo. De acordo com a pesquisa, existem 2,7 mil variações ativas e funcionais do WannaCry, sendo que 10 delas foram responsáveis por 3,4 milhões de infecções. A maior parte dos ataques aconteceu nos EUA, com 22,5%, seguido pela Índia (8,8%) e Paquistão (8,4%). O Brasil aparece no final dessa lista, com menos de 1% dos golpes bem-sucedidos registrados pela Sophos.

A maioria dos golpes, de acordo com os especialistas, ainda acontece em empresas grandes, onde computadores desatualizados ou com soluções de segurança inadequadas persistem em funcionamento. Os hackers também sabem disso e, inclusive, tal aspecto teria levado a um aumento nas infecções pelas variantes do WannaCry nos últimos meses, levando, também, aos pagamentos detectados pela equipe.

A recomendação é buscar ajuda técnica em caso de infecção e jamais realizar o pagamento do resgate de um ransomware, seja ele o WannaCry ou qualquer outro. Além da ideia de que os criminosos estão sendo pagos, enviar criptomoedas a eles nem mesmo garante a solução do problema e a devolução dos arquivos. Na maioria dos casos, a vítima acaba sem dinheiro e, também, sem seus dados.

Choro coletivo global

O WannaCry ganhou notoriedade em maio de 2017, quando infectou centenas de milhares de computadores em mais de 150 países, incluindo o Brasil. A ideia é que o ataque se originou na Coreia do Norte e teria raízes políticas, se aproveitando de uma brecha no Windows para interromper, principalmente, o funcionamento de serviços essenciais.

Entre as organizações atingidas em nosso país estão a LATAM, Vivo e a Petrobrás, bem como o Tribunal de Justiça de São Paulo. Aeroportos, hospitais e operadoras de telefonia na Europa e Ásia também foram vítimas, assim como órgãos públicos e forças de segurança em países como Índia, Rússia, Romênia, Inglaterra e Escócia.

A praga, entretanto, deixou de circular dias após a onda de infecções, quando um pesquisador chamado Marcus Hutchins descobriu o “kill switch” que desligava o WannaCry. De acordo com ele, a praga somente funcionava caso fosse incapaz de se conectar a um site específicos, que foi adquirido e registrado pelo especialista. Isso, porém, não reverteu a situação das máquinas já infectadas e a estimativa é que os ataques geraram centenas de milhões de dólares em danos.

Fonte: Sophos