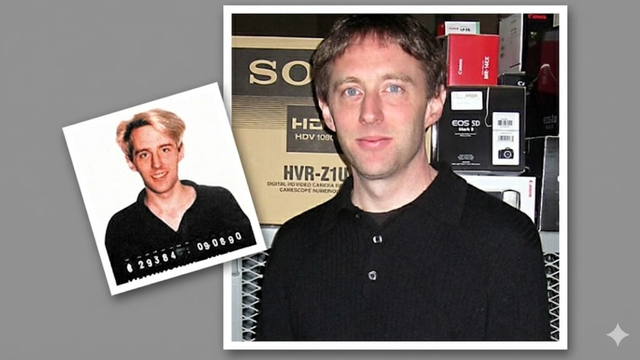

Conheça Kevin Poulsen, hacker que travou telefones de LA para ganhar um Porsche

Por Lillian Sibila Dala Costa • Editado por Jones Oliveira |

Los Angeles, 1990: a estação de rádio KIIS-FM (102.7), dos Estados Unidos, anunciou um concurso que valia um Porsche 944 S2, custando US$ 50 mil (na cotação atual e com inflação corrigida, cerca de R$ 661 mil). O prêmio iria para o 102º cliente a ligar para o telefone da rádio naquele dia.

- Creeper ou Brain: qual foi o primeiro vírus da história dos computadores?

- Criptografia para iniciantes: o que é e por que é importante?

O ganhador foi Kevin Poulsen, mas não houve nada de sorte no evento: junto a colegas de crime, o estadunidense garantiu que ninguém mais além dele pudesse ganhar, usando de técnicas de phreaking, o hacking da época do telefone.

Como ele fez isso, e onde está agora?

Dark Dante e o Phreaking

Quando criança, Poulsen era entusiasta de “destravar” as coisas, aprendendo a abrir portas com clipes de papel desde pequeno. Na vida adulta, ele adotou o codinome Dark Dante e virou um prodígio do phreaking, a arte de explorar e manipular sistemas de telefonia, muito popular antes da internet.

Dark Dante, no entanto, não era nenhum amador: ele já havia hackeado a ARPANET, precursora da Internet, e era procurado pelo FBI por espionagem.

O grande golpe da KIIS-FM

Quando o anúncio do Porsche foi feito pela famosa rádio estadunidense, Poulson e seus comparsas pensaram numa maneira de garantir que fariam a 102º chamada. Ao invés do que muita gente pensaria, eles não tentaram força bruta, ligando várias vezes, mas sim invadiram o sistema da companhia telefônica local, a Pacific Bell.

Assumindo o controle das linhas que entravam na estação de rádio, foi possível que a equipe de phreakers bloqueasse todas as outras chamadas recebidas pela rádio. Para o radialista e o público, as linhas pareciam mudas ou ocupadas. Isso foi mantido até que chegassem perto da ligação número 102.

Poulson, então, desbloqueou a própria linha e ligou, fazendo a chamada vencedora. Ele foi ao ar ao vivo na rádio, ganhou o carro, celebrou: seus amigos, no entanto, não ficaram na mão, e ganharam outros prêmios do concurso, como viagens ao Havaí e dinheiro, mas o Porsche foi a cereja no bolo.

Caçada e queda de Poulson

Apesar da vitória, Poulson não permaneceria foragido por muito tempo. Já procurado pelo FBI, ele vivia na clandestinidade, e pistas já chegavam aos investigadores: um serviço de armazenamento do país esvaziou um armazém alugado por ele por falta de pagamento, onde foram encontrados computadores entregues como prova às autoridades.

A história do Porsche ficou famosa e foi parar no programa de televisão Unsolved Mysteries (Mistérios sem Solução) em 1991. Quando o episódio sobre seu caso foi ao ar, as linhas telefônicas 1-800 do programa misteriosamente caíram, o que acredita-se ter sido obra de Poulson.

A captura do phreaker aconteceu porque civis que haviam assistido ao programa o reconheceram em um supermercado, onde o FBI o encontrou.

Prisão e redenção

Kevin Poulson foi condenado a 5 anos de prisão por conspiração, interceptação de linhas telefônicas e outros crimes. Ele foi o primeiro estadunidense a ser proibido judicialmente de usar a internet após a soltura: 3 anos (apesar de outro compatriota ter recebido a pena antes, Poulson saiu da prisão primeiro).

Muitos hackers famosos, após cumprirem pena, viraram consultores de segurança, mas não ele: Poulson se tornou jornalista, fazendo carreira ao escrever sobre cibersegurança. Ele participou de eventos importantes nos Estados Unidos, como a divulgação dos WikiLeaks, ajudou a desmascarar e capturar predadores sexuais e se tornou editor sênior da revista WIRED.

Ele também participou da criação de meios seguros para entrega de informações sensíveis a jornalistas, o SecureDrop.

Seria possível realizar o golpe hoje?

Com o avanço da tecnologia e da cibersegurança, as coisas mudaram muito. Nos anos 1990, o sistema telefônico era baseado em circuitos físicos e sinalização analógica/digital antiga, SS7 vulnerável. Atualmente, é usado o VoIP (voz sobre IP) e sistemas digitais criptografados, dificultando o acesso de invasores.

Além disso, as companhias de telecomunicação usam sistemas de IA que detectam anomalias de tráfego instantaneamente. Por isso, bloquear uma rádio inteira dispararia alarmes em segundos.

Por fim, atualmente os sorteios acontecem por meio de redes sociais e cadastros em sites, exigindo um tipo de hack totalmente diferente, mirando em bancos de dados ou bots de inscrição, não mais o controle de infraestrutura telefônica.

Poulson aproveitou a era de transição tecnológica para o seu golpe, um tempo que não existe mais.

Confira também:

- O que significa "Zero Trust" (Confiança Zero)?

- O que é firewall e como ele funciona?

- O que é Engenharia Social? Aprenda a identificar e se proteger de golpes

VÍDEO | 7 ataques hacker que entraram para a história [Top Tech]