Malware GootLoader voltou e usa truque de fonte para invadir PCs via WordPress

Por Lillian Sibila Dala Costa • Editado por Jones Oliveira |

Um malware conhecido como GootLoader voltou após picos de atividades no último mês de março, com novos truques de ocultação e invasão de computadores. A pesquisa, feita pela empresa de cibersegurança Huntress, identificou três invasões desde 27 de outubro, duas assumindo o comando do teclado com comprometimento do controlador de domínio 17 horas após a infecção.

- O que é phishing e como se proteger?

- O que é Engenharia Social? Aprenda a identificar e se proteger de golpes

Segundo a pesquisadora de segurança Anna Pham, o agente malicioso explora os endpoints de comentários do WordPress para entregar arquivos encriptados por XOR, com chaves únicas para cada um, usando ofuscamento por substituição de glifos em fontes WOFF2. Em outras palavras, o usuário pensa estar copiando um arquivo legítimo, com o malware escondido através de truques tipográficos e JavaScript.

GootLoader e suas inovações

O GootLoader é associado a um ator malicioso estudado sob o nome de Hive0127, ou UNC2565, um loader baseado em JavaScript geralmente entregue via envenenamento de SEO que traz outros malwares consigo, incluindo ransomware. O grupo hacker Vanilla Tempest, por exemplo, já usou o malware para entregar a backdoor Supper, bem como o Anydesk, para acesso remoto.

Mais cedo neste ano, o GootLoader foi visto usando Google Ads para atingir vítimas que procuravam modelos de documentos legais na internet. Sites em WordPress eram usados para guardar arquivos ZIP contendo o malware.

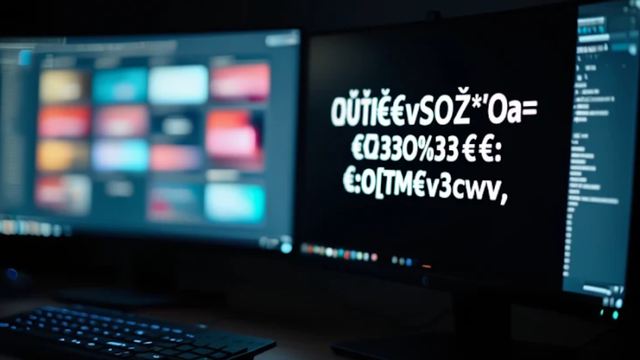

Em outubro, a novidade foi o uso de fontes web customizadas para esconder o nome dos arquivos: quando o usuário copia o nome do arquivo ou inspeciona o código fonte, vê caracteres bizarros, como “›μI€vSO₽*'Oaμ==€‚‚33O%33‚€×:O[TM€v3cwv,,”.

Quando colado no navegador, no entanto, o texto magicamente se transforma em algo perfeitamente legível, como “Guia_do_comite_de_reunioes_da_florida.pdf”, por exemplo. Isso é feito através de um arquivo de fonte WOFF2 embutido no código JavaScript da página por meio de codificação Z85, uma variante Base85 que comprime a fonte de 32KB em uma de 40K.

Outra característica é um truque que modifica o arquivo ZIP: quando aberto por ferramentas como VirusTotal, utilitários ZIP do Python ou 7-Zip, o que é extraído não passa de um .TXT aparentemente inofensivo. Uma vez no computador, no entanto, o arquivo busca um JavaScript que traz o agente malicioso.

O Supper entregue no arquivo é capaz de usar o Gerenciamento Remoto do Windows (WinRM) para se mover lateralmente até o controlador do domínio e criar um novo usuário com privilégios de administrador. Tudo, mais uma vez, é um phishing elaborado, para o qual o remédio de sempre é a desconfiança: nunca baixe nada de fontes não oficiais ou extraia arquivos desconhecidos.

Confira também:

- Brasil registra aumento expressivo de ataques digitais por hora em 2025

- Campanha de phishing impacta mais de 5 mil empresas via Facebook

- Suas conversas no ChatGPT estão aparecendo em ferramenta de SEO do Google

VÍDEO | O QUE É PHISHING? SAIBA COMO SE PROTEGER! #Shorts

Fonte: Huntress