Falsa atualização do Windows esconde malware ClickFix em imagens

Por Lillian Sibila Dala Costa • Editado por Jones Oliveira |

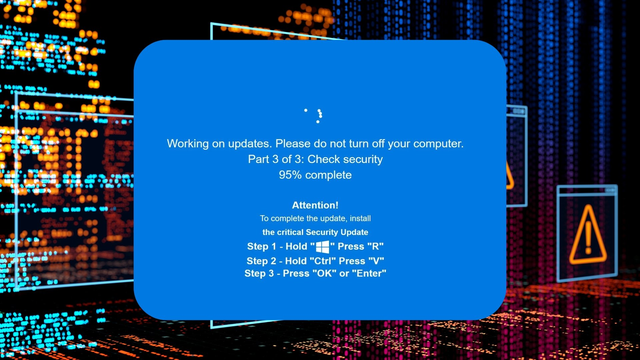

Os ataques do malware ClickFix seguem evoluindo. De acordo com pesquisadores de segurança, agora uma nova tática inclui a imitação de atualizações críticas do sistema operacional do Windows para esconder, com esteganografia, códigos maliciosos do usuário.

- O que é phishing e como se proteger?

- O que é Engenharia Social? Aprenda a identificar e se proteger de golpes

Vale lembrar que o funcionamento do ClickFix depende da ação do usuário: é necessário copiar e colar os comandos maliciosos no prompt de comando do sistema. Para convencer o internauta a fazer isso, os cibercriminosos usam técnicas de engenharia social e iscas visuais, de maneiras cada vez mais sofisticadas.

Atualização falsa e códigos em imagens

A pesquisa envolvendo o malware foi feita pela equipe de cibersegurança Huntress, que identificou a distribuição de infostealers nos computadores das vítimas, especificamente LummaC2 e Rhadamantys. O usuário, nessa variante, vê uma página de navegador que imita uma atualização de segurança crítica do Windows na tela, ou, em alguns casos, um CAPTCHA.

Ao invés de baixar um arquivo, como em invasões tradicionais, o malware esconde, em pixels de imagens em PNG, códigos maliciosos através de esteganografia. São usados canais de cor específicos para reconstruir e desencriptar o payload malicioso diretamente na memória do computador.

É explorado o binário nativo do Windows mshta para executar código JavaScript: são várias etapas, usando PowerShell e assembly .NET (neste caso, o Stego Loader) para extrair o arquivo final no PNG. O Stego Loader possui um recurso de blob encriptado em AES que, na verdade, traz a imagem esteganografada que contém o shellcode.

Após extraído e descompactado, o malware finalmente infecta o sistema. A variante do Rhadamantys que usa o método foi percebida pela primeira vez em outubro, antes da Operação Endgame desmantelar parte da infraestrutura hacker responsável, em 13 de novembro. Mesmo com a iniciativa, domínios falsos de atualização do Windows ainda seguem ativos, mesmo que o malware já não chegue mais em alguns usuários.

Para evitar ataques ClickFix, a equipe Huntress recomenda o monitoramento de cadeias de processo suspeitas, como o explorer.exe iniciando processos como mshta.exe ou o PowerShell sem ser comandado. Convém sempre desconfiar de instruções de instalação ou solução de problemas que pedem a cópia e colagem de comandos ou códigos desconhecidos no PC.

Confira também:

- "Precisa de ajuda?" Novo malware tem até vídeo tutorial para te guiar no golpe

- Nem a autenticação de dois fatores escapa desta nova falha do Android

- Hackers dizem ter roubado dados de mil empresas em ataque à Salesforce

VÍDEO | O QUE É PHISHING? SAIBA COMO SE PROTEGER! #Shorts

Fonte: Huntress