Falha grave em CPUs AMD e Intel permite acesso a informações sensíveis

Por Raphael Giannotti • Editado por Jones Oliveira |

Mesmo com as gigantes do hardware investindo cada vez mais em segurança a nível físico, sempre existem brechas. Pesquisadores conseguiram explorar vulnerabilidades específicas de CPUs AMD e Intel modernas para extrair informações sensíveis e sigilosas do Ambiente de Execução Confiável (TEE) de um processador. A boa notícia é que para tudo isso acontecer, é necessária uma alteração física um tanto invasiva.

A falha afeta especificamente as tecnologias Intel SGX/TDX e AMD SEV-SNP em sistemas que utilizam memórias DDR5. O mais preocupante é que o ataque não exige equipamentos de laboratório caríssimos.

Segundo os pesquisadores da Georgia Tech e da Purdue University, o método pode ser replicado por entusiastas de hardware com um custo total inferior a 1.000 euros.

Ataque é complexo e não é ameaça ao usuário comum

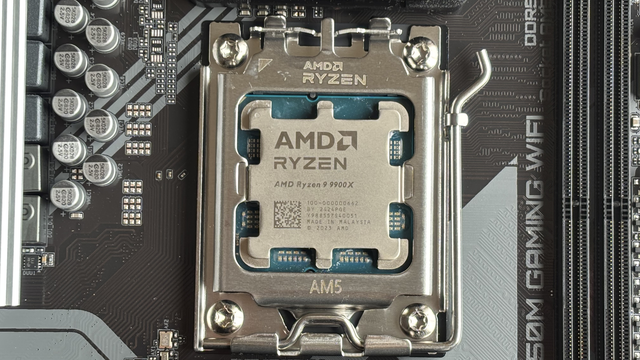

O TEE.Fail, como está sendo chamado, é um ataque de canal lateral que requer acesso físico à máquina, onde um "interpositor" é colocado no barramento de memória (entre o pente de RAM e a placa-mãe) para espionar os dados que passam por ali com um analisador lógico.

A vulnerabilidade existe por uma troca de arquitetura feita na transição para o DDR5 em servidores. Ao observar padrões repetidos no barramento de memória (após reduzir o clock para 3200 MT/s para uma captura estável), os pesquisadores conseguiram construir um mapa e, eventualmente, reconstruir as chaves de assinatura privadas.

Nos testes, a equipe conseguiu extrair chaves de assinatura do OpenSSL rodando em uma máquina virtual protegida pela tecnologia SEV-SNP da AMD, mesmo com a segurança extra "Ciphertext Hiding" ativada. Eles também demonstraram ser capazes de falsificar atestados de segurança da Intel e NVIDIA, fazendo um ambiente comprometido parecer legítimo.

Apesar da gravidade, o ataque não é uma ameaça para o usuário comum, já que exige acesso físico e privilégios de administrador para modificar o kernel. Os pesquisadores informaram a Intel, AMD e NVIDIA. Dessas, a AMD foi a única a responder (até agora) dizendo que não farão as correções, já que uma alteração a nível de hardware não está nos planos.

Veja mais do CTUP:

- Brasil é segundo maior alvo de novo vírus que rouba contas do Telegram

- IA generativa permite falsificação "perfeita" de documentos, alerta especialista

- Empresas desistem de pagar resgate em ataques de ransonware; entenda por que

Fonte: TEE.Fail