Brecha em plataforma da Oracle está sendo usada para sequestrar servidores

Por Ramon de Souza | 01 de Dezembro de 2020 às 20h20

Muitas vezes, um sistema só é atacado por criminosos cibernéticos por puro desleixo da empresa ou do profissional responsável pelo próprio, que ignora atualizações de segurança e permanece vulnerável por conta de brechas para as quais já foram lançadas correções. Este é o caso, por exemplo, de centenas de servidores criados na plataforma WebLogic, da Oracle, que estão suscetíveis a invasões por conta de uma vulnerabilidade já consertada.

- Oracle libera pacote de segurança com 276 vulnerabilidades corrigidas

- Vulnerabilidade em servidor web da Microsoft expõe milhões de sites

- Apache Tomcat: nova vulnerabilidade de alto risco afeta servidores; atualize

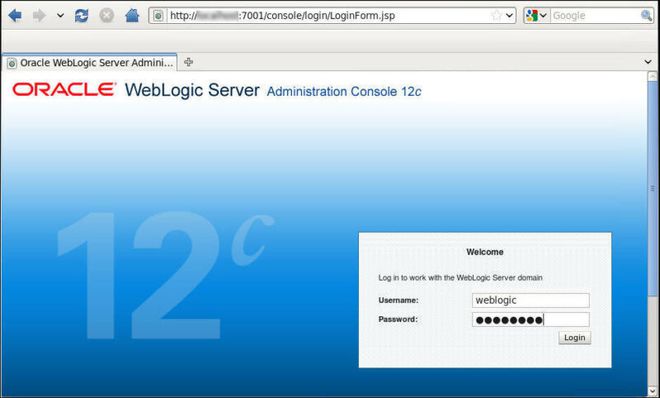

A situação é a seguinte: alguns meses atrás, a Oracle identificou um bug gravíssimo no WebLogic, que é sua ferramenta para criar servidores de aplicações Java. A falha foi registrada pelo código CVE-2020-14882 e um patch corretivo foi emitido pela empresa já no mês de outubro. Porém, como todos nós sabemos, ainda há quem ignore tais atualizações e continue vulnerável a ataques.

No caso do CVE-2020-14882 (que afeta as compilações 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0, 12.2.1.4.0 e 14.1.1.0.0 do WebLogic), agentes maliciosos conseguem executar códigos maliciosos dentro dos servidores desprotegidos, sequestrando-os para roubar dados, minerar criptomoedas e até mesmo torná-los parte de um exército “zumbi” empregado para ataques de negação de serviço (ou seja, tirar outros sites do ar).

Para as empresas, o maior risco de se tornar uma vítima é, naturalmente, ter dados sensíveis sequestrados pelos meliantes ou ter seu servidor sequestrado por um ransomware. Já o consumidor final dificilmente verá algum impacto direto — no máximo, caso utilize algum serviço online que seja hospedado em um servidor WebLogic, poderá perceber uma leve degradação no desempenho da aplicação.

Segundo Paul Kimayong, pesquisador da Juniper Networks, o malware mais usado pelos criminosos que estão se aproveitando da brecha é o DarkIRC, um verdadeiro “canivete-suíço” capaz de realizar todas as atividades descritas anteriormente. Porém, também foram observados casos em que os atacantes usaram outras variantes como o Cobalt Strike, o Perlbot, o Meterpreter e o Mirai.

É muito fácil evitar ser mais uma vítima — se você estiver usando alguma das compilações do WebLogic citadas anteriormente, basta instalar o mais recente patch de segurança liberado pela Oracle.

Fonte: Ars Technica