Video mostra como funciona o ransomware que teria atacado a Lojas Renner

Por Felipe Gugelmin | Editado por Claudio Yuge | 31 de Agosto de 2021 às 20h00

Preocupação crescente entre empresas e pesquisadores de segurança no último ano, os ataques de sequestro digital (ransomware) chegaram com força às manchetes brasileiras. Após o Tesouro Nacional ter sido alvo de cibercriminosos, na metade de agosto a Lojas Renner foi vítima de uma ação que derrubou temporariamente seu site oficial e seus sistemas de pagamentos digitais.

- Ciberataques aumentaram 29% no 1º semestre e continuam em alta

- Lojas Renner afirma que ciberataque não resultou em vazamento de dados

- Caso Renner: como atua uma sala de guerra nas empresas vítimas de um ransomware?

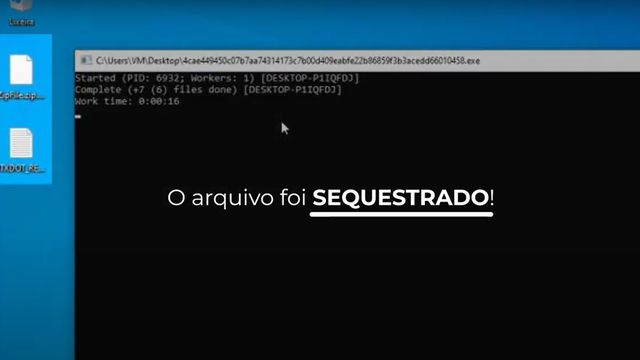

Embora o responsável pelo ataque não tenha se tornado público, empresas como a PSafe acreditam que ele foi arquitetado pela gangue RamsomExx. Para demonstrar como acontece esse tipo de ofensiva digital, a companhia de segurança preparou um vídeo que mostra como basta acionar um executável para criptografar toda uma série de arquivos.

O método é relativamente simples: ao acionar a ferramenta de criptografia, todos os arquivos da máquina infectada têm seu acesso bloqueado. Junto à ação é criado automaticamente um documento de texto no qual o grupo assume a responsabilidade pelo ataque e fornece detalhes para receber o resgate — normalmente feito em criptomoedas.

Ataques sofisticados

Conforme explica Marco DeMello, CEO da PSafe, os ataques de ransomware testemunhados atualmente são ainda mais sofisticados do que aqueles que ocorriam quando a ação começou a ganhar popularidade. Se anteriormente os criminosos somente criptografavam arquivos, atualmente isso não é mais suficiente, visto que muitas empresas se adaptaram e passaram a investir em backups constantes de seus sistemas.

“Hoje em dia, os criminosos buscam uma vulnerabilidade nos sistemas, inserem um ransomware e passam dias camuflados copiando dados corporativos sensíveis. Só depois de ter tudo devidamente copiado é que os criminosos iniciam a criptografia das máquinas”, explica DeMello. Com isso, os cibercriminosos conseguem extorquir as vítimas tanto para que seus sistemas sejam desbloqueados quanto para que as informações coletadas não sejam postas a venda ou distribuídas publicamente.

Em alguns casos, os atacantes podem até mesmo entrar em contato com fornecedores e parceiros dos alvos, que também são extorquidos para que seus dados não sejam revelados —algo que a Check Point Security chama de tripla extorsão. Para se proteger, empresas devem investir tanto em equipes de segurança quando na atualização de seus sistemas e no treinamento de funcionários sobre as boas práticas do mundo digital.

Também surgem cada vez mais como alternativa ferramentas que se baseiam no uso de inteligência artificial, como o dfndr enterprise, desenvolvido pela PSafe. Capazes de analisar padrões de comportamento e mudanças sutis dentro de uma rede, soluções do tipo têm se mostrado efetivas em bloquear a ação de ransomwares, bem em bloquear mensagens suspeitas de phishing e outros malwares que precedem sequestros digitais.