"Hacker fantasma": brecha na Microsoft permitia invasão sem deixar rastros

Por Lillian Sibila Dala Costa • Editado por Jones Oliveira |

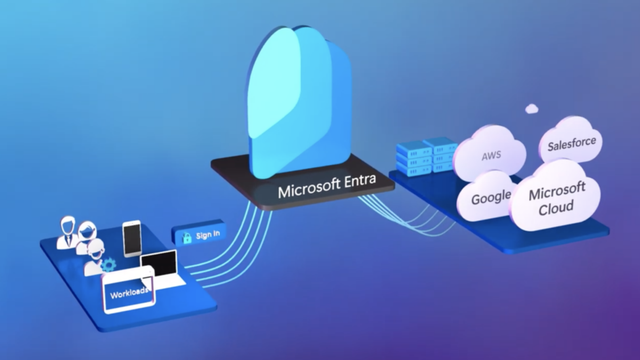

Especialistas de segurança encontraram uma vulnerabilidade crítica no sistema de acesso Microsoft Entra ID, brecha que pode ter permitido o acesso de cibercriminosos a qualquer inquilino virtual. Com Acesso de Administrador Global, os atacantes podiam acessar contas sem serem detectados, não deixando rastro algum do acesso não-autorizado.

- Falha no Windows permite hacker acessar seu PC com qualquer rosto

- Microsoft é investigada por "facilitar" falha de segurança para vender softwares

Segundo Dirk-Jan Mollema, que descobriu a falha, ela era composta por dois elementos: um serviço de legado conhecido como Tokens de Autor e um bug de Elevação de Privilégios investigado sob o título CVE-2025-55241.

Explicando a vulnerabilidade

Tokens de Autor são tokens de autenticação não documentados e não assinados usados por serviços da Microsoft para se passar por usuários entre os locatários do serviço. Eles são emitidos por um sistema de legado chamado Serviço de Controle de Acesso (ACS) e foram criados, originalmente, para autenticação de serviço-a-serviço (S2S).

Como esses tokens não são verificados por controles de segurança comuns, não precisam de login e são válidos por 24 horas, acesso não-autorizado podia ser obtido sem detecção. Mollema testou a vulnerabilidade ao gerar tokens usando IDs de inquilino e identificadores de usuário, informações publicamente disponibilizadas na internet. Com isso, ele conseguiu acessar dados sensíveis e modificar configurações em ambientes de outras organizações, como criar usuários, mudar senhas e mais, sem gerar qualquer log à vítima.

Isso, segundo o pesquisador, vem do uso da API Azure AD Graph, um sistema obsoleto que está sendo lentamente descontinuado pela Microsoft. Ele seguia aceitando tokens de inquilinos e os aplicando para outros, pulando verificações de segurança, políticas de acesso condicionais e checagens de autenticação. Embora não tenham sido registrados casos de invasão através da vulnerabilidade, Mollema provou que seria possível explorá-la para fins maliciosos.

O especialista reportou o problema à Microsoft, que admitiu a brecha em meados do último mês de julho e a corrigiu com patches duas semanas depois. A falha ficou conhecida como CVE-2025-55241 e foi classificada com severidade 10/10 (crítica), sendo completamente modificada no último dia 4 de setembro. Tanto a API Azure AD Graph quanto os tokens usados estão sendo descontinuados pela Microsoft.

Leia também:

- Falha no Windows Hello permite login com rosto de outra pessoa

- Falha permitia que qualquer um enviasse e-mail "oficial" da Microsoft

- Falha do Windows que possibilitava a execução remota de códigos é corrigida

VÍDEO | Emoji na senha: gênio da segurança 😇 ou pesadelo na hora de logar? 😈

Fonte: Dirk-Jan Mollema