Só faltava essa: novo ciberataque é capaz de espionar pelo LED da caixa de som

Por Felipe Demartini | Editado por Claudio Yuge | 10 de Agosto de 2021 às 15h40

Em mais um achado daqueles que poderia muito bem estar em um filme de espionagem, um grupo de pesquisadores descobriu que o LED de caixas de som e outros dispositivos pode ser usado para espionar conversas. A ideia é que a oscilação da luz, causada pelo consumo de energia e pela própria movimentação do áudio pelo ar, possa ser convertida em sinais sonoros que permitam a terceiros ouvir o que está sendo reproduzido.

- iPhones são maioria entre smartphones atacados por operação de espionagem

- Controle remoto pode ser usado para espionar usuários

- Ferramenta de produtividade do Office pode permitir espionagem por empregadores

A prova de conceito foi apresentada por estudiosos da Universidade Ben-Gurion do Neguev, de Israel, e foi batizada de Glowworm. De acordo com o grupo, foram testados diferentes dispositivos disponíveis no mercado atual, desde simples caixas de som para PC até alto-falantes inteligentes, passando também por hubs USB, com todos podendo ser utilizados em um tipo de espionagem que, apesar de não exigir equipamentos altamente especializados, envolve alta complexidade para ser alcançada.

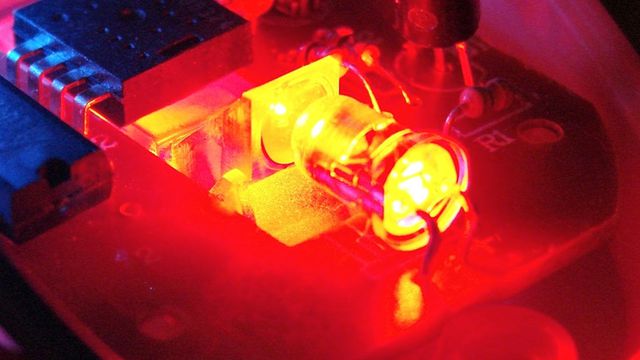

A exploração envolve o uso de um fotodiodo, acoplado a um telescópio comum; o aparato é capaz de detectar as oscilações na luz de LED de uma maneira imperceptível aos olhos humanos. O sinal resultante, então, é passado por um conversor analógico/digital, que entrega a onda sonora que pode ser ouvida diretamente, revelando o conteúdo do que está sendo reproduzido na caixa.

A exploração funciona a uma distância de até 35 metros, o que significa que uma reunião remota, por exemplo, poderia ser espionada a partir de uma janela em um prédio do outro lado da rua. Além disso, o estudo aponta que a maioria dos dispositivos disponíveis no mercado atual não possuem proteções contra oscilações elétricas ou vibrações causadas pelo áudio sobre os LEDs; primeiro, por esta ser uma alternativa inédita, e segundo, pela falta de preocupação com espionagens desse tipo contra o consumidor final. A ideia é que corporações e agências governamentais, por outro lado, estejam mais suscetíveis.

Entretanto, apesar da relativa simplicidade para quem tem o conhecimento técnico adequado, os pesquisadores apontam algumas particularidades que fazem com que um ataque desse tipo não seja tão abrangente quanto a descrição faz parecer. Para que o Glowworm funcione, é preciso que o sistema de detecção tenha uma linha de visão direta ao dispositivo espionado, com a exploração não funcionando a partir de vídeos gravados. Além disso, seria impossível detectar o que está sendo dito em uma sala, durante uma conversa remota, por exemplo, já que o aparato é capaz, apenas, de coletar o sinal dos aparelhos de áudio.

Enquanto os especialistas citam cortinas e até mesmo o próprio usuário, na frente do computador, como obstáculos, eles também ressaltam que essa é uma alternativa inédita a um tipo de ataque que existe desde a década de 1960. As explorações do tipo Tempest surgiram durante a Guerra Fria e envolvem diferentes maneiras de espionar conversas a partir da conversão de vibrações em sinais sonoros; um método comum, por exemplo, é usar um microfone a laser para captar os movimentos de uma janela, durante uma reunião.

A principal recomendação de segurança é garantir que não existam dispositivos de áudio com LED à vista a partir de janelas ou espaços amplos; caso a remoção não seja possível, basta cobrir a luz com uma fita. O relatório completo dos pesquisadores está disponível publicamente, enquanto contatos com os fabricantes dos dispositivos testados também foram feitos para compartilhamento de resultados específicos e sugestões de mitigação.

Fonte: Ben Nassi, Ars Technica